Utilizați distribuția uniformă a canalului 2.8. Acces la Internet folosind UserGate. Configurarea serviciilor proxy în UserGate

Partajarea accesului la Internet pentru utilizatorii de rețele locale este una dintre cele mai frecvente sarcini cu care se confruntă administratorii de sistem. Cu toate acestea, încă ridică multe dificultăți și întrebări. De exemplu, cum să asigurați siguranța maximă și controlabilitatea completă?

Introducere

Astăzi vom analiza mai atent modul de organizare a accesului la internet partajat pentru angajații unei anumite companii ipotetice. Să presupunem că numărul lor va fi cuprins între 50-100 de persoane și că toate serviciile obișnuite pentru astfel de sisteme de informații sunt implementate în rețeaua locală: un domeniu Windows, propriul server de mail și un server FTP.

Pentru partajare, vom folosi o soluție numită UserGate Proxy și Firewall. Are mai multe caracteristici. În primul rând, aceasta este o dezvoltare pur rusă, spre deosebire de multe produse localizate. În al doilea rând, are mai mult de zece ani de istorie. Dar cel mai important lucru este dezvoltarea constantă a produsului.

Primele versiuni ale acestei soluții erau servere proxy relativ simple, care puteau asigura doar partajarea unei conexiuni la internet și păstrau statistici privind utilizarea acesteia. Cea mai răspândită dintre acestea a fost construcția 2.8, care poate fi găsită încă în birouri mici. Ultima, a șasea versiune, dezvoltatorii înșiși nu mai apelează la un server proxy. Potrivit acestora, aceasta este o soluție UTM completă care acoperă o gamă întreagă de sarcini legate de securitate și controlul utilizatorilor. Să vedem dacă este așa.

Implementarea UserGate Proxy și Firewall

În timpul instalării, două etape sunt de interes (restul pașilor sunt standard pentru instalarea oricărui software). Primul este selectarea componentelor. În plus față de fișierele de bază, ni se oferă să instalăm încă patru componente de server - un VPN, două antivirusuri (Panda și Kaspersky Anti-Virus) și un browser cache.

Modulul server VPN este instalat la cerere, adică atunci când compania intenționează să utilizeze acces la distanță pentru angajați sau să combine mai multe rețele la distanță. Este logic să instalați antivirus numai dacă compania a achiziționat licențele corespunzătoare. Prezența lor vă va permite să scanați traficul pe Internet, să localizați și să blocați malware-ul direct la gateway. Browserul Cache va oferi o vizualizare a paginilor web stocate în cache de serverul proxy.

Funcții suplimentare

Interzicerea site-urilor nedorite

Soluția acceptă tehnologia Entensys URL Filtering. Practic, este o bază de date bazată pe cloud care conține peste 500 de milioane de site-uri în diferite limbi, împărțite în peste 70 de categorii. Principala sa diferență este monitorizarea constantă, timp în care proiectele web sunt monitorizate constant și, atunci când conținutul se schimbă, sunt transferate într-o altă categorie. Acest lucru vă permite să interziceți toate site-urile nedorite cu un grad ridicat de precizie selectând pur și simplu anumite categorii.

Utilizarea filtrului URL Entensys crește siguranța internetului, precum și îmbunătățește eficiența angajaților (prin interzicerea rețelelor sociale, a site-urilor de divertisment și a altora). Cu toate acestea, utilizarea acestuia necesită un abonament plătit, care trebuie reînnoit în fiecare an.

În plus, distribuția include încă două componente. Prima este Consola de administrator. Aceasta este o aplicație separată concepută, după cum sugerează și numele, pentru a gestiona serverul UserGate Proxy și Firewall. Caracteristica sa principală este capacitatea de a vă conecta de la distanță. Astfel, administratorii sau cei responsabili de utilizarea Internetului nu au nevoie de acces direct la gateway-ul Internet.

A doua componentă suplimentară este statisticile web. De fapt, este un server web care vă permite să afișați statistici detaliate privind utilizarea rețelei globale de către angajații companiei. Pe de o parte, este fără îndoială o componentă utilă și convenabilă. La urma urmei, vă permite să primiți date fără a instala software suplimentar, inclusiv prin internet. Dar, pe de altă parte, preia resurse de sistem suplimentare ale gateway-ului Internet. Prin urmare, este mai bine să-l instalați numai atunci când aveți cu adevărat nevoie de el.

A doua etapă la care ar trebui să acordați atenție în timpul instalării UserGate Proxy & Firewall este alegerea unei baze de date. În versiunile anterioare, UGPF putea funcționa numai cu fișiere MDB, ceea ce a afectat performanța generală a sistemului. Acum există o alegere între două SGBD - Firebird și MySQL. Mai mult, primul este inclus în kitul de distribuție, astfel încât atunci când îl alegeți, nu sunt necesare manipulări suplimentare. Dacă doriți să utilizați MySQL, trebuie mai întâi să îl instalați și să îl configurați. După finalizarea instalării componentelor serverului, este necesar să pregătiți stații de lucru pentru administratori și alți angajați responsabili care pot controla accesul utilizatorilor. Acest lucru este foarte ușor de făcut. Este suficient să instalați consola de administrare din același kit de distribuție pe computerele lor de lucru.

Funcții suplimentare

Server VPN încorporat

Versiunea 6.0 introduce componenta server VPN. Poate fi folosit pentru a organiza accesul securizat de la distanță al angajaților companiei la rețeaua locală sau pentru a combina rețelele la distanță ale ramurilor individuale ale organizației într-un singur spațiu informațional. Acest server VPN are toate funcționalitățile necesare pentru crearea de tunele de la server la server și de la client la server și pentru rutare între subrețele.

Configurare de bază

Toată configurarea UserGate Proxy și Firewall se face folosind consola de administrare. În mod implicit, după instalare, este deja creată o conexiune la serverul local. Cu toate acestea, dacă îl utilizați de la distanță, va trebui să creați manual o conexiune, specificând adresa IP sau numele de gazdă al gateway-ului de internet, portul de rețea (2345 implicit) și parametrii de autorizare.

După conectarea la server, primul lucru de făcut este să configurați interfețele de rețea. Acest lucru se poate face în fila „Interfețe” din secțiunea „Server UserGate”. Setăm tipul LAN pe placa de rețea care „arată” în rețeaua locală și pe toate celelalte conexiuni - WAN. Conexiunilor „temporare”, cum ar fi PPPoE, VPN, li se atribuie automat tipul PPP.

Dacă compania dvs. are două sau mai multe conexiuni WAN, dintre care una este principală, iar celelalte sunt de rezervă, atunci puteți configura backup automat. Acest lucru este destul de simplu de făcut. Este suficient să adăugați interfețele necesare la lista celor de rezervă, să specificați una sau mai multe resurse de control și timpul de verificare a acestora. Principiul de funcționare al acestui sistem este după cum urmează. UserGate verifică automat disponibilitatea site-urilor de control la un interval specificat. De îndată ce nu mai răspund, produsul trece automat la canalul de rezervă fără intervenția administratorului. În același timp, verificarea disponibilității resurselor de control pe interfața principală continuă. Și de îndată ce are succes, comutarea înapoi este efectuată automat. Singurul lucru la care trebuie să acordați atenție atunci când configurați este selectarea resurselor de control. Este mai bine să luați mai multe site-uri mari, a căror funcționare stabilă este aproape garantată.

Funcții suplimentare

Controlul aplicațiilor de rețea

UserGate Proxy și Firewall implementează o caracteristică interesantă precum controlul aplicațiilor de rețea. Scopul său este de a preveni accesul la orice software neautorizat. Ca parte a setărilor de control, sunt create reguli care permit sau blochează funcționarea în rețea a diferitelor programe (cu sau fără versiune). Puteți specifica adrese IP specifice și porturi de destinație în acestea, ceea ce vă permite să configurați flexibil accesul software, permițându-i să efectueze doar anumite acțiuni pe Internet.

Controlul aplicațiilor vă permite să dezvoltați o politică corporativă clară privind utilizarea programelor, pentru a preveni parțial răspândirea malware-ului.

După aceea, puteți merge direct la configurarea serverelor proxy. În total, șapte dintre acestea sunt implementate în soluția luată în considerare: pentru protocoalele HTTP (inclusiv HTTP), FTP, SOCKS, POP3, SMTP, SIP și H323. Acesta este practic tot ce poate fi necesar pentru munca angajaților companiei pe Internet. În mod implicit, numai proxy-ul HTTP este activat, toate celelalte pot fi activate dacă este necesar.

Serverele proxy din UserGate Proxy și Firewall pot funcționa în două moduri - normal și transparent. În primul caz, vorbim despre un proxy tradițional. Serverul primește cereri de la utilizatori și le transmite către servere externe și trimite răspunsurile primite clienților. Aceasta este o soluție tradițională, dar are propriile sale dezavantaje. În special, este necesar să configurați fiecare program care este utilizat pentru a funcționa pe Internet (browser de Internet, client de poștă, ICQ etc.) pe fiecare computer din rețeaua locală. Aceasta este, desigur, multă muncă. Mai mult, din când în când, odată cu instalarea unui nou software, acesta va fi repetat.

La alegerea modului transparent, se folosește un driver special NAT, care este inclus în pachetul de livrare a soluției în cauză. Ascultă pe porturile corespunzătoare (80 pentru HTTP, 21 pentru FTP și așa mai departe), detectează cererile primite și le redirecționează către un server proxy, de unde sunt trimise mai departe. Această soluție are mai mult succes în sensul că nu mai este necesară configurarea software-ului pe mașinile client. Singurul lucru necesar este să specificați adresa IP a gateway-ului Internet în conexiunea la rețea a tuturor stațiilor de lucru ca gateway implicit.

Următorul pas este configurarea redirecționării DNS. Acest lucru se poate face în două moduri. Cea mai ușoară este să activați așa-numita redirecționare DNS. Când îl utilizați, cererile DNS care vin la gateway-ul Internet de la clienți sunt redirecționate către serverele specificate (puteți utiliza fie serverul DNS din parametrii conexiunii de rețea, fie orice servere DNS arbitrare).

A doua opțiune este de a crea o regulă NAT care va accepta cereri pe portul 53 (standard pentru DNS) și le va redirecționa către rețeaua externă. Cu toate acestea, în acest caz, va trebui fie să înregistrați manual serverele DNS în setările conexiunii de rețea de pe toate computerele, fie să configurați trimiterea de interogări DNS prin gateway-ul Internet de la serverul controlerului de domeniu.

gestionarea utilizatorilor

După finalizarea configurării de bază, puteți continua să lucrați cu utilizatorii. Trebuie să începeți prin crearea de grupuri, în care conturile vor fi combinate ulterior. Pentru ce este? În primul rând, pentru integrarea ulterioară cu Active Directory. Și în al doilea rând, grupurilor li se pot atribui reguli (vom vorbi despre ele mai târziu), controlând astfel accesul la un număr mare de utilizatori simultan.

Următorul pas este să adăugați utilizatori la sistem. Acest lucru se poate face în trei moduri diferite. Prima dintre ele, crearea manuală a fiecărui cont, din motive evidente, nici măcar nu luăm în considerare. Această opțiune este potrivită numai pentru rețelele mici cu un număr mic de utilizatori. A doua metodă este scanarea rețelei corporative cu cereri ARP, în timpul căreia sistemul însuși determină lista conturilor posibile. Totuși, alegem a treia opțiune, cea mai optimă din punct de vedere al simplității și ușurinței de administrare - integrarea cu Active Directory. Se efectuează pe baza grupurilor create anterior. Mai întâi, trebuie să completați parametrii generali de integrare: specificați domeniul, adresa controlerului său, numele de utilizator și parola utilizatorului cu drepturile de acces necesare la acesta, precum și intervalul de sincronizare. După aceea, fiecărui grup creat în UserGate i se vor atribui unul sau mai multe grupuri din Active Directory. Strict vorbind, configurarea se termină acolo. După salvarea tuturor parametrilor, sincronizarea va fi efectuată automat.

În mod implicit, utilizatorii creați în timpul autorizării vor folosi autorizația NTLM, adică autorizarea prin autentificare pe domeniu. Aceasta este o opțiune foarte convenabilă, deoarece regulile și sistemul de contabilitate a traficului vor funcționa indiferent de computerul în care stă utilizatorul în prezent.

Cu toate acestea, pentru a utiliza această metodă de autorizare, este necesar un software suplimentar - un client special. Acest program funcționează la nivelul Winsock și trimite parametrii de autorizare a utilizatorului către gateway-ul Internet. Setul său de distribuție este inclus în pachetul UserGate Proxy și Firewall. Puteți instala rapid clientul pe toate stațiile de lucru utilizând politicile de grup Windows.

Apropo, autorizarea NTLM este departe de a fi singura metodă de autorizare a angajaților companiei să lucreze pe Internet. De exemplu, dacă organizația practică o legare rigidă a lucrătorilor la stațiile de lucru, atunci puteți utiliza o adresă IP, o adresă MAC sau o combinație a ambelor pentru a identifica utilizatorii. Folosind aceleași metode, puteți organiza accesul la rețeaua globală a diferitelor servere.

Controlul utilizatorului

Unul dintre avantajele semnificative ale UGPF este capacitățile sale extinse de control al utilizatorului. Acestea sunt implementate folosind un sistem de reguli de control al traficului. Principiul funcționării sale este foarte simplu. Administratorul (sau altă persoană responsabilă) creează un set de reguli, fiecare dintre acestea reprezentând una sau mai multe condiții de declanșare și acțiunea care trebuie întreprinsă. Aceste reguli sunt atribuite utilizatorilor individuali sau întregului grup și permit controlul automat al activității lor pe internet. În total, au fost implementate patru acțiuni posibile. Primul este să închideți conexiunea. Permite, de exemplu, să interzică descărcarea anumitor fișiere, să prevină vizitele pe site-uri nedorite și multe altele. Al doilea pas este modificarea tarifului. Este utilizat în sistemul de facturare, care este integrat în produsul în cauză (nu îl considerăm, deoarece nu este deosebit de relevant pentru rețelele corporative). Următorul pas vă permite să dezactivați numărarea traficului primit în cadrul acestei conexiuni. În acest caz, informațiile transmise nu sunt luate în considerare la calcularea consumului zilnic, săptămânal și lunar. Și, în cele din urmă, ultima acțiune este de a limita viteza la valoarea specificată. Este foarte convenabil de utilizat pentru a preveni „înfundarea” canalului atunci când descărcați fișiere mari și alte sarcini similare.

Există mult mai multe condiții în regulile de control al traficului - aproximativ zece. Unele dintre ele sunt relativ simple, cum ar fi dimensiunea maximă a fișierului. Această regulă va fi declanșată atunci când utilizatorii încearcă să încarce un fișier mai mare decât dimensiunea specificată. Alte condiții sunt legate de timp. În special, printre acestea puteți nota programul (declanșat de ora și zilele săptămânii) și sărbătorile (declanșat în zilele specificate).

Cu toate acestea, cei mai interesanți sunt termenii legați de site-uri și conținut. În special, pot fi utilizate pentru a bloca sau seta alte acțiuni asupra anumitor tipuri de conținut (de exemplu, video, audio, fișiere executabile, text, imagini etc.), proiecte web specifice sau categoriile lor întregi (pentru aceasta, Entensys Este utilizată tehnologia de filtrare URL, vezi bara laterală).

Este de remarcat faptul că o regulă poate conține mai multe condiții simultan. În acest caz, administratorul poate indica în ce caz se va efectua - dacă sunt îndeplinite toate condițiile sau oricare dintre ele. Acest lucru vă permite să creați o politică foarte flexibilă pentru utilizarea internetului de către angajații companiei, luând în considerare un număr mare de tot felul de nuanțe.

Configurare firewall

O parte integrantă a driverului UserGate NAT este un firewall, care este utilizat pentru a rezolva diferite sarcini legate de procesarea traficului de rețea. Pentru configurare, se folosesc reguli speciale, care pot fi de unul din cele trei tipuri: traducere adresă de rețea, rutare și firewall. Pot exista orice număr de reguli în sistem. În acest caz, acestea sunt aplicate în ordinea în care sunt listate în lista generală. Prin urmare, dacă traficul de intrare corespunde mai multor reguli, acesta va fi procesat de cel care se află deasupra celorlalte.

Fiecare regulă este caracterizată de trei parametri principali. Prima este sursa de trafic. Poate fi una sau mai multe gazde specifice, interfața WAN sau LAN a gateway-ului de internet. Al doilea parametru este scopul informațiilor. Aici poate fi specificată interfața LAN sau WAN sau conexiunea dial-up. Ultima caracteristică principală a unei reguli este unul sau mai multe servicii cărora li se aplică. Un serviciu în UserGate Proxy și Firewall înseamnă o pereche dintr-o familie de protocoale (TCP, UDP, ICMP, protocol arbitrar) și un port de rețea (sau o gamă de porturi de rețea). În mod implicit, sistemul are deja un set impresionant de servicii preinstalate, variind de la comune (HTTP, HTTP, DNS, ICQ) la specifice (WebMoney, RAdmin, diverse jocuri online și așa mai departe). Cu toate acestea, dacă este necesar, administratorul își poate crea propriile servicii, de exemplu, descriind activitatea cu banca online.

De asemenea, fiecare regulă are o acțiune pe care o efectuează cu trafic care se potrivește condițiilor. Există doar două dintre ele: permiteți sau refuzați. În primul caz, traficul circulă liber de-a lungul traseului specificat, iar în al doilea, acesta este blocat.

Regulile de traducere a adreselor de rețea utilizează tehnologia NAT. Cu ajutorul lor, puteți configura accesul la Internet pentru stațiile de lucru cu adrese locale. Pentru a face acest lucru, creați o regulă care specifică interfața LAN ca sursă și interfața WAN ca chiuvetă. Regulile de rutare sunt aplicate dacă soluția în cauză va fi utilizată ca router între două rețele locale (implementează această caracteristică). În acest caz, rutare poate fi configurată pentru trafic transparent bidirecțional.

Regulile firewall sunt folosite pentru a procesa traficul care nu merge la serverul proxy, ci direct la gateway-ul Internet. Imediat după instalare, sistemul are o astfel de regulă care permite toate pachetele de rețea. Practic, dacă gateway-ul de Internet creat nu va fi folosit ca stație de lucru, atunci acțiunea regulii poate fi schimbată din „Permite” în „Refuză”. În acest caz, orice activitate de rețea va fi blocată pe computer, cu excepția pachetelor de tranzit NAT transmise din rețeaua locală către Internet și invers.

Regulile firewall permit publicarea oricărui serviciu local în rețeaua globală: servere web, servere FTP, servere de poștă etc. În același timp, utilizatorii la distanță au posibilitatea de a se conecta la ei prin Internet. Luați în considerare publicarea unui server FTP corporativ ca exemplu. Pentru a face acest lucru, administratorul trebuie să creeze o regulă în care să selecteze „Orice” ca sursă, să specifice interfața WAN dorită ca destinație și FTP ca serviciu. După aceea, selectați acțiunea „Permiteți”, activați difuzarea traficului și în câmpul „Adresă destinație” specificați adresa IP a serverului FTP local și a portului său de rețea.

După această configurație, toate conexiunile care vin la plăcile de rețea ale gateway-ului Internet pe portul 21 vor fi redirecționate automat către serverul FTP. Apropo, în timpul procesului de configurare, puteți alege nu numai „nativ”, ci și orice alt serviciu (sau să vă creați propriul). În acest caz, utilizatorii externi vor trebui să contacteze nu 21, ci un alt port. Această abordare este foarte convenabilă atunci când există două sau mai multe servicii de același tip în sistemul informațional. De exemplu, puteți organiza accesul extern la portalul corporativ prin portul HTTP standard 80 și accesul la statisticile web UserGate prin portul 81.

Accesul extern la serverul de poștă internă este configurat în același mod.

O trăsătură distinctivă importantă a firewall-ului implementat este sistemul de prevenire a intruziunilor. Funcționează complet automat, detectând, pe baza semnăturilor și metodelor euristice, încercărilor neautorizate și nivelării acestora prin blocarea fluxurilor de trafic nedorite sau renunțarea la conexiuni periculoase.

Rezumând

În această revizuire, am examinat în detaliu organizarea accesului comun al angajaților companiei la Internet. În condițiile moderne, acesta nu este cel mai ușor proces, deoarece trebuie luate în considerare un număr mare de nuanțe diferite. Mai mult, atât aspectele tehnice, cât și cele organizaționale sunt importante, în special controlul acțiunilor utilizatorilor.

Astăzi, conducerea tuturor companiilor a apreciat probabil deja oportunitățile pe care Internetul le oferă pentru a face afaceri. Desigur, nu este vorba despre magazine online și comerț electronic, care, oricum s-ar putea spune, astăzi sunt mai multe instrumente de marketing decât o modalitate reală de a crește cifra de afaceri de bunuri sau servicii. Rețeaua globală este un mediu informațional excelent, o sursă aproape inepuizabilă a unei largi varietăți de date. În plus, asigură o comunicare rapidă și ieftină atât cu clienții, cât și cu partenerii firmei. Nu se pot ignora oportunitățile de marketing ale internetului. Astfel, se dovedește că Rețeaua globală, în general, poate fi considerată un instrument de afaceri multifuncțional care poate crește eficiența angajaților companiei în îndeplinirea sarcinilor lor.

Cu toate acestea, mai întâi trebuie să oferiți acestor angajați acces la Internet. Conectarea unui computer la rețeaua globală nu este o problemă astăzi. Există multe modalități de a face acest lucru. Există, de asemenea, multe companii care oferă o soluție practică la această problemă. Dar este puțin probabil ca internetul de pe un singur computer să poată aduce un avantaj vizibil companiei. Fiecare angajat trebuie să aibă acces la Web de la locul său de muncă. Și aici nu ne putem lipsi de un software special, așa-numitul server proxy. În principiu, capacitățile sistemelor de operare ale familiei Windows vă permit să realizați orice conexiune la internet partajată. În acest caz, alte computere din rețeaua locală vor avea acces la aceasta. Cu toate acestea, această decizie ar trebui cu greu luată în serios. Faptul este că, atunci când îl alegeți, va trebui să uitați de controlul asupra utilizării rețelei globale de către angajații companiei. Adică, orice persoană de pe orice computer corporativ poate accesa Internetul și poate face tot ce vrea acolo. Și ceea ce amenință acest lucru, probabil, nu trebuie explicat nimănui.

Astfel, singura modalitate acceptabilă pentru companie de a organiza conexiunea tuturor computerelor incluse în rețeaua LAN corporativă este un server proxy. Există multe programe din această clasă pe piață astăzi. Dar nu vom vorbi decât despre o singură dezvoltare. Se numește UserGate și a fost creat de specialiștii eSafeLine. Principalele caracteristici ale acestui program sunt funcționalități largi și o interfață foarte convenabilă în limba rusă. În plus, merită remarcat faptul că evoluează constant. Recent, a fost prezentată publicului o nouă, a patra versiune a acestui produs.

Deci UserGate. Acest produs software constă din mai multe module separate. Primul este serverul în sine. Trebuie instalat pe un computer conectat direct la Internet (gateway Internet). Este serverul care implementează accesul utilizatorului la rețeaua globală, calculează traficul utilizat, păstrează statistici de lucru etc. Al doilea modul este destinat administrării sistemului. Cu ajutorul acestuia, angajatul responsabil efectuează toate setările serverului proxy. Principala caracteristică a UserGate în acest sens este că modulul de administrare nu trebuie să fie localizat pe gateway-ul Internet. Astfel, vorbim despre controlul de la distanță al serverului proxy. Acest lucru este foarte bun, deoarece administratorul de sistem are posibilitatea de a controla accesul la Internet direct de la locul său de muncă.

În plus, UserGate include încă două module software separate. Primul este necesar pentru vizualizarea convenabilă a statisticilor de utilizare a Internetului și elaborarea rapoartelor pe baza acestuia, iar al doilea - pentru autorizarea utilizatorului în unele cazuri. Această abordare este perfect combinată cu interfața în limba rusă și intuitivă a tuturor modulelor. Toate acestea împreună vă permit să configurați rapid și fără probleme un acces partajat la rețeaua globală în orice birou.

Dar să trecem la analiza funcționalității serverului proxy UserGate. Trebuie să începeți cu faptul că acest program implementează imediat două metode diferite de configurare DNS (cea mai importantă, poate cea mai importantă sarcină la implementarea accesului partajat). Primul este NAT (Network Address Translation). Oferă o contabilitate foarte precisă a traficului consumat și permite utilizatorilor să utilizeze orice protocol permis de administrator. Cu toate acestea, trebuie remarcat faptul că unele aplicații de rețea în acest caz nu vor funcționa corect. A doua opțiune este redirecționarea DNS. Are mai multe limitări în comparație cu NAT, dar poate fi utilizat pe computere cu familii de operare vechi (Windows 95, 98 și NT).

Permisiunile de internet sunt configurate folosind termenii „utilizator” și „grup de utilizatori”. Mai mult, în mod interesant, în serverul proxy UserGate, un utilizator nu este neapărat o ființă umană. Un computer își poate juca și rolul. Adică, în primul caz, accesul la Internet este permis anumitor angajați, iar în al doilea - tuturor persoanelor care stau la un fel de computer. Bineînțeles, în acest caz, sunt utilizate diferite metode de autorizare a utilizatorului. Când vine vorba de computere, acestea pot fi identificate prin adresa lor IP, o grămadă de adrese IP și MAC și o gamă de adrese IP. Pentru a autoriza angajații, pot fi utilizate perechi speciale de nume de utilizator / parolă, date din Active Directory, un nume și o parolă care se potrivesc cu informațiile de autorizare Windows etc. Pentru comoditate, utilizatorii pot fi combinați în grupuri. Această abordare vă permite să gestionați accesul imediat pentru toți angajații cu aceleași drepturi (în aceleași funcții), decât să configurați fiecare cont separat.

Serverul proxy UserGate are, de asemenea, propriul său sistem de facturare. Administratorul poate seta orice număr de tarife care descriu cât costă o unitate de trafic de intrare sau ieșire sau timpul de conectare. Acest lucru vă permite să țineți evidența exactă a tuturor cheltuielilor de internet cu referire la utilizatori. Adică, conducerea companiei va ști întotdeauna cine a cheltuit cât de mult. Apropo, tarifele pot fi dependente de ora curentă, ceea ce vă permite să reproduceți exact politica de preț a furnizorului.

Serverul proxy UserGate vă permite să implementați orice politică corporativă de acces la Internet, indiferent cât de complexă este. Pentru aceasta se folosesc așa-numitele reguli. Cu ajutorul lor, administratorul poate stabili limite pentru utilizatori în funcție de timpul de lucru, de cantitatea de trafic trimis sau primit pe zi sau lună, de cantitatea de timp folosit pe zi sau lună etc. Dacă aceste limite sunt depășite, accesul la WAN va fi blocat automat. În plus, cu ajutorul regulilor, puteți impune restricții privind viteza de acces a utilizatorilor individuali sau a întregilor grupuri ale acestora.

Un alt exemplu de utilizare a regulilor îl constituie restricțiile privind accesul la anumite adrese IP sau intervalele acestora, la nume întregi de domenii sau adrese care conțin anumite șiruri etc. Adică, de fapt, vorbim despre filtrarea site-urilor cu care puteți exclude vizitele angajaților a proiectelor web nedorite. Dar, desigur, acestea nu sunt toate exemple de aplicare a regulilor. Cu ajutorul acestora, puteți, de exemplu, să implementați comutare tarifară în funcție de site-ul încărcat în prezent (este necesar să se țină cont de traficul preferențial care există la unii furnizori), să configurați tăierea bannerelor publicitare etc.

Apropo, am spus deja că serverul proxy UserGate are un modul separat pentru lucrul cu statistici. Cu ajutorul acestuia, administratorul poate vizualiza traficul consumat în orice moment (total, pentru fiecare utilizator, pentru grupuri de utilizatori, pentru site-uri, pentru adrese IP de server etc.). Și toate acestea se fac foarte repede cu ajutorul unui sistem de filtrare convenabil. În plus, acest modul implementează un generator de rapoarte, cu ajutorul căruia administratorul poate întocmi orice rapoarte și le poate exporta în format MS Excel.

O soluție foarte interesantă a dezvoltatorilor este integrarea unui modul antivirus în firewall, care controlează tot traficul de intrare și de ieșire. Mai mult, nu au reinventat roata, ci au integrat dezvoltarea Kaspersky Lab. O astfel de soluție garantează, în primul rând, o protecție cu adevărat fiabilă împotriva tuturor programelor rău intenționate și, în al doilea rând, actualizarea regulată a bazelor de date cu semnături. O altă caracteristică importantă în ceea ce privește securitatea informațiilor este firewall-ul încorporat. Și așa a fost creat de dezvoltatorii UserGate pe cont propriu. Din păcate, este demn de remarcat faptul că paravanul de protecție integrat în serverul proxy este destul de diferit în ceea ce privește capacitățile sale de produsele de top din acest domeniu. De fapt, vorbim despre un modul care efectuează o simplă blocare a traficului care trece prin porturile și protocoalele specificate de administrator către și de la computere cu adrese IP specificate. Nu are un mod de invizibilitate sau alte funcții, în general, necesare pentru firewall-uri.

Din păcate, un articol nu poate include o analiză detaliată a tuturor funcțiilor serverului proxy UserGate. Prin urmare, să listăm cel puțin cele mai interesante care nu au fost incluse în recenzia noastră. În primul rând, acesta este stocarea în cache a fișierelor descărcate de pe Internet, ceea ce vă permite să economisiți cu adevărat bani pe serviciile furnizorului. În al doilea rând, este demn de remarcat funcția de mapare a porturilor, care vă permite să legați orice port selectat al uneia dintre interfețele Ethernet locale la portul dorit al gazdei la distanță (această funcție este necesară pentru funcționarea aplicațiilor de rețea: sisteme bancare-client , diverse jocuri etc.) ... În plus, serverul proxy UserGate implementează caracteristici precum accesul la resursele corporative interne, un planificator de sarcini, conexiunea la o cascadă de proxy, monitorizarea traficului și adresele IP ale utilizatorilor activi, datele de conectare ale acestora, adresele URL vizitate în timp real și multe altele .

Ei bine, acum este timpul să facem un bilanț. Dragi cititori, am analizat în detaliu serverul proxy UserGate, care poate fi utilizat pentru a organiza accesul general la Internet în orice birou. Și am fost convinși că această dezvoltare combină simplitatea și ușurința de personalizare și utilizare cu un set foarte vast de funcționalități. Toate acestea fac din ultima versiune a UserGate un produs foarte atractiv.

Notă: Acest articol a fost modificat, actualizat cu date relevante și linkuri suplimentare.

UserGate Proxy și Firewall este un gateway de internet al clasei UTM (Unified Threat Management) care vă permite să furnizați și să controlați accesul general al angajaților la resursele Internet, să filtrați site-urile rău intenționate, periculoase și nedorite, să protejați rețeaua companiei de intruziuni și atacuri externe, să creați rețele virtuale și organizează un VPN securizat - acces la resursele de rețea din exterior, precum și controlul lățimii de bandă și a aplicațiilor de internet.

Produsul este o alternativă eficientă la software-ul și hardware-ul scump și este destinat utilizării în întreprinderi mici și mijlocii, agenții guvernamentale și organizații mari cu structură de sucursală.

Puteți găsi toate informațiile suplimentare despre produs.

Programul are module suplimentare plătite:

- Kaspersky Antivirus

- Panda Antivirus

- Avira Antivirus

- Filtrare URL Entensys

Fiecare modul este licențiat pentru un an calendaristic. Puteți testa funcționarea tuturor modulelor într-o cheie de încercare, care poate fi furnizată pentru o perioadă de 1 până la 3 luni pentru un număr nelimitat de utilizatori.

Puteți citi mai multe despre regulile de licențiere.

Pentru toate întrebările referitoare la achiziționarea soluțiilor Entensys, vă rugăm să contactați: [e-mail protejat] sau apelând linia gratuită: 8-800-500-4032.

Cerințe de sistem

Pentru a organiza un gateway, aveți nevoie de un computer sau server care trebuie să îndeplinească următoarele cerințe de sistem:

- Frecvența procesorului: de la 1,2 GHz

- Dimensiunea RAM: de la 1024 Gb

- Capacitate HDD: de la 80 GB

- Numărul de adaptoare de rețea: 2 sau mai multe

Cu cât numărul de utilizatori este mai mare (față de 75 de utilizatori), cu atât ar trebui să existe mai multe caracteristici ale serverului.

Vă recomandăm să instalați produsul pe un computer cu un sistem de operare server „curat”, sistemul de operare recomandat este Windows 2008/2012.

Nu garantăm funcționarea corectă a UserGate Proxy și Firewall și / sau colaborarea cu servicii terțe și nu recomandă partajarea acestuia cu servicii pe gateway, care îndeplinește următoarele roluri:

- Este un controlor de domeniu

- Este un hipervizor de mașină virtuală

- Este un server terminal

- Funcționează ca un server SGBD / DNS / HTTP foarte încărcat etc.

- Funcționează ca server SIP

- Execută servicii sau servicii esențiale pentru procesele de afaceri

- Toate cele de mai sus

În prezent, UserGate Proxy și Firewall pot intra în conflict cu următoarele tipuri de software:

- Toate fără excepție terț Firewall / Soluții firewall

- Produse antivirus BitDefender

- Module antivirus care îndeplinesc funcția de firewall sau „Anti-hacker” a majorității produselor antivirus. Se recomandă dezactivarea acestor module

- Module antivirus care scanează datele transmise prin protocoale HTTP / SMTP / POP3, acest lucru poate provoca o întârziere în timpul activității active printr-un proxy

- Produse software terțe care sunt capabile să intercepteze date de la adaptoare de rețea - "contoare de viteză", "formatori" etc.

- Rolul activ al Windows Server „Rutare și acces la distanță” în modul NAT / Internet Connection Sharing (ICS)

Atenţie!În timpul instalării, se recomandă dezactivarea suportului IPv6 pe gateway, cu condiția ca aplicațiile care utilizează IPv6 să nu fie utilizate. Implementarea curentă a UserGate Proxy & Firewall nu acceptă protocolul IPv6 și, prin urmare, nu se efectuează filtrarea acestui protocol. Astfel, gazda poate fi accesată din exterior prin IPv6 chiar dacă regulile de refuzare a firewallului sunt activate.

Dacă este configurat corect, UserGate Proxy & Firewall este compatibil cu următoarele servicii:

Rolurile Microsoft Windows Server:

- Server DNS

- Server DHCP

- Server de imprimare

- Server de fișiere (SMB)

- Server de aplicații

- Server WSUS

- Server WEB

- Server WINS

- Server VPN

Și cu produse de la terți:

- Servere FTP / SFTP

- Servere de mesagerie - IRC / XMPP

Când instalați UserGate Proxy și Firewall, asigurați-vă că software-ul terț nu utilizează portul sau porturile pe care UserGate Proxy & Firewall le poate utiliza. În mod implicit, UserGate folosește următoarele porturi:

- 25 - proxy SMTP

- 80 - proxy HTTP transparent

- 110 - proxy POP3

- 2345 - Consola de administrator UserGate

- 5455 - Server VPN UserGate

- 5456 - Client de autorizare UserGate

- 5458 - Redirecționare DNS

- 8080 - proxy HTTP

- 8081 - Statistici web UserGate

Toate porturile pot fi schimbate folosind UserGate Administrator Console.

Instalarea programului și alegerea unei baze de date cu care să lucrați

Expertul de configurare UserGate Proxy și Firewall

O descriere mai detaliată a configurării regulilor NAT este descrisă în acest articol:

Agent UserGate

După instalarea UserGate Proxy și Firewall neapărat reporniți gateway-ul. După conectarea la sistem, pictograma agentului UserGate ar trebui să devină verde în bara de activități Windows de lângă ceas. Dacă pictograma este gri, atunci a apărut o eroare în timpul procesului de instalare, iar serviciul server UserGate Proxy și Firewall nu a fost pornit, în acest caz, consultați secțiunea corespunzătoare a bazei de cunoștințe Entensys sau asistența tehnică Entensys.

Produsul este configurat prin intermediul consolei de administrare UserGate Proxy și Firewall, care poate fi invocată fie făcând dublu clic pe pictograma agent UserGate, fie făcând clic pe comanda rapidă din meniul „Start”.

La pornirea Consolei de administrare, primul pas este înregistrarea produsului.

Setari generale

În secțiunea Setări generale din Consola de administrator, setați parola pentru utilizatorul Administrator. Important! Nu utilizați Unicode Specials sau PIN-uri de produs ca parolă pentru a accesa consola de administrare.

UserGate Proxy & Firewall are mecanism de apărare a atacului, îl puteți activa și în meniul „Setări generale”. Mecanismul de apărare a atacului este un mecanism activ, un fel de „buton roșu” care funcționează pe toate interfețele. Se recomandă utilizarea acestei funcții în caz de atacuri DDoS sau infecții în masă cu malware (viruși / viermi / aplicații botnet) ale computerelor din rețeaua locală. Mecanismul de protecție împotriva atacurilor poate bloca utilizatorii folosind clienți de partajare a fișierelor - torrente, conectare directă, unele tipuri de clienți / servere VoIP care fac schimb activ de trafic. Pentru a obține adresele IP ale computerelor blocate, deschideți fișierul ProgramData \ Entensys \ Usergate6 \ logging \ fw.log sau Documente și setări \ Toți utilizatorii \ Datele aplicației \ Entensys \ Usergate6 \ logging \ fw.log.

Atenţie! Se recomandă modificarea parametrilor descriși mai jos numai dacă există un număr mare de clienți / cerințe ridicate pentru lățimea de bandă a gateway-ului.

Această secțiune conține, de asemenea, următoarele setări: „Numărul maxim de conexiuni” - numărul maxim al tuturor conexiunilor prin NAT și prin UserGate Proxy și Firewall.

„Numărul maxim de conexiuni NAT” - numărul maxim de conexiuni pe care UserGate Proxy și Firewall le pot trece prin driverul NAT.

Dacă numărul de clienți nu depășește 200-300, atunci nu se recomandă modificarea setărilor „Număr maxim de conexiuni” și „Număr maxim de conexiuni NAT”. O creștere a acestor parametri poate duce la o încărcare semnificativă a echipamentului gateway și este recomandată numai dacă setările sunt optimizate pentru un număr mare de clienți.

Interfețe

Atenţie!Înainte de a face acest lucru, asigurați-vă că verificați setările adaptoarelor de rețea din Windows! Interfața conectată la rețeaua locală (LAN) nu trebuie să conțină adresa gateway-ului! Nu este necesar să specificați serverele DNS în setările adaptorului LAN, adresa IP trebuie atribuită manual, nu recomandăm obținerea acesteia utilizând DHCP.

Adresa IP a adaptorului LAN trebuie să aibă o adresă IP privată. este permisă utilizarea unei adrese IP din următoarele intervale:

10.0.0.0 - 10.255.255.255 (prefix 10/8) 172.16.0.0 - 172.31.255.255 (prefix 172.16 / 12) 192.168.0.0 - 192.168.255.255 (prefix 192.168 / 16)

Alocarea adreselor de rețea privată este descrisă în RFC 1918 .

Utilizarea altor intervale ca adrese pentru rețeaua locală va duce la erori în funcționarea UserGate Proxy și Firewall.

O interfață conectată la Internet (WAN) trebuie să conțină o adresă IP, o mască de rețea, o adresă de gateway și adrese de server DNS.

Nu este recomandat să utilizați mai mult de trei servere DNS în setările adaptorului WAN, acest lucru poate duce la erori de rețea. Verificați în prealabil operabilitatea fiecărui server DNS utilizând comanda nslookup din consola cmd.exe, de exemplu:

nslookup usergate.ru 8.8.8.8

unde 8.8.8.8 este adresa serverului DNS. Răspunsul trebuie să conțină adresa IP a serverului solicitat. Dacă nu există niciun răspuns, atunci serverul DNS nu este valid sau traficul DNS este blocat.

Este necesar să se definească tipul de interfețe. Interfața cu adresa IP care este conectată la rețeaua internă trebuie să fie de tip LAN; interfața care este conectată la Internet - WAN.

Dacă există mai multe interfețe WAN, atunci trebuie să selectați interfața WAN principală prin care să treacă tot traficul făcând clic dreapta pe ea și selectând „Setați ca conexiune de bază”. Dacă intenționați să utilizați o altă interfață WAN ca canal de rezervă, vă recomandăm să utilizați „Expertul de configurare”.

Atenţie! Când configurați o conexiune de rezervă, este recomandat să setați nu un nume de gazdă DNS, ci o adresă IP, astfel încât UserGate Proxy și Firewall să o sondeze periodic utilizând cereri icmp (ping) și, dacă nu există niciun răspuns, să activeze conexiunea de rezervă. Asigurați-vă că serverele DNS din setările NIC din Windows sunt operaționale.

Utilizatori și grupuri

Pentru ca computerul client să poată autoriza pe gateway și să aibă acces la serviciile UserGate Proxy și Firewall și NAT, trebuie să adăugați utilizatori. Pentru a simplifica această procedură, utilizați funcția de scanare - „Scanare LAN”. UserGate Proxy & Firewall va scana automat rețeaua locală și va furniza o listă de gazde care pot fi adăugate la lista de utilizatori. Apoi, puteți crea grupuri și puteți include utilizatori în ele.

Dacă aveți un controler de domeniu implementat, puteți configura sincronizarea grupurilor cu grupurile din Active Directory sau puteți importa utilizatori din Active Directory, fără sincronizare constantă cu Active Directory.

Creați un grup care va fi sincronizat cu un grup sau grupuri din AD, introduceți datele necesare în meniul „Sincronizați cu AD”, reporniți serviciul UserGate folosind agentul UserGate. După 300 sec. utilizatorii sunt importați automat în grup. Acești utilizatori vor fi expuși metodei de autorizare - AD.

Paravan de protecție

Pentru o funcționare corectă și sigură a gateway-ului, este necesar neapărat configurați paravanul de protecție.

Se recomandă următorul algoritm al paravanului de protecție: refuzați tot traficul și apoi adăugați reguli permise în direcțiile necesare. Pentru a face acest lucru, regula # NONUSER # trebuie să fie comutată în modul „Refuză” (aceasta va refuza tot traficul local de pe gateway). Cu grija! Dacă configurați UserGate Proxy și Firewall de la distanță, va urma deconectarea de la server. Apoi, trebuie să creați reguli permisive.

Permitem tot traficul local, pe toate porturile de la gateway la rețeaua locală și de la rețeaua locală la gateway, prin crearea de reguli cu următorii parametri:

Sursă - „LAN”, destinație - „Orice”, servicii - ORICE: COMPLET, acțiune - „Permite”

Sursă - „Orice”, destinație - „LAN”, servicii - ORICE: COMPLET, acțiune - „Permite”

Apoi creăm o regulă care va deschide accesul la internet pentru gateway:

Sursă - „WAN”; destinație - „Orice”; servicii - ORICE: COMPLET; acțiune - „Permiteți”

Dacă trebuie să permiteți accesul conexiunilor de intrare pe toate porturile la gateway, atunci regula va arăta astfel:

Sursă - „Orice”; destinație - „WAN”; servicii - ORICE: COMPLET; acțiune - „Permiteți”

Și dacă aveți nevoie de gateway-ul pentru a accepta conexiunile primite, de exemplu, numai prin RDP (TCP: 3389) și poate fi ping din exterior, atunci trebuie să creați următoarea regulă:

Sursă - „Orice”; destinație - „WAN”; servicii - Orice ICMP, RDP; acțiune - „Permiteți”

În toate celelalte cazuri, din motive de securitate, nu este necesar să creați o regulă pentru conexiunile primite.

Pentru a oferi computerelor client acces la Internet, trebuie să creați o regulă de traducere a adresei de rețea (NAT).

Sursă - „LAN”; destinație - „WAN”; servicii - ORICE: COMPLET; acțiune - „Permiteți”; selectați utilizatorii sau grupurile cărora doriți să le acordați acces.

Este posibil să configurați regulile firewall - permiteți ceea ce este interzis în mod explicit și invers, interzice ceea ce este permis în mod explicit, în funcție de modul în care configurați regula # NON_USER # și care este politica companiei dvs. Toate regulile au prioritate - regulile funcționează în ordine de sus în jos.

Opțiuni pentru diverse setări și exemple de reguli firewall pot fi vizualizate.

Alte setari

Mai mult, în secțiunea servicii - proxy, puteți activa serverele proxy necesare - HTTP, FTP, SMTP, POP3, SOCKS. Selectați interfețele necesare, activarea opțiunii „ascultați pe toate interfețele” va fi nesigură. proxy în acest caz va fi disponibil atât pe interfețele LAN, cât și pe interfețele externe. Modul proxy „transparent” direcționează tot traficul de pe portul selectat către portul proxy, în acest caz, pe computerele client, nu este necesar să specificați un proxy. De asemenea, proxy-ul rămâne disponibil pe portul specificat în setările serverului proxy în sine.

Dacă modul proxy transparent este activat pe server (Servicii - Setări proxy), atunci este suficient să specificați serverul UserGate ca gateway principal în setările de rețea de pe computerul client. Serverul UserGate poate fi specificat și ca server DNS, în acest caz trebuie activat.

Dacă modul transparent este dezactivat pe server, trebuie să înregistrați adresa serverului UserGate și portul proxy corespunzător specificat în Servicii - Setări proxy în setările conexiunii browserului. Un exemplu de configurare a unui server UserGate pentru un astfel de caz poate fi vizualizat.

Dacă rețeaua dvs. are un server DNS configurat, îl puteți specifica în setările de redirecționare DNS UserGate și în setările adaptorului UserGate WAN. În acest caz, atât în modul NAT, cât și în modul proxy, toate cererile DNS vor fi direcționate către acest server.

Conectând internetul la birou, fiecare șef vrea să știe pentru ce plătește. Mai ales dacă tariful nu este nelimitat, ci pentru trafic. Există mai multe modalități de a rezolva problemele de control al traficului și de organizare a accesului la Internet în întreaga întreprindere. Vă voi spune despre implementarea serverului proxy UserGate pentru a obține statistici și pentru a controla lățimea de bandă a canalului folosind experiența mea ca exemplu.

![]()

Trebuie să spun imediat că am folosit serviciul UserGate (versiunea 4.2.0.3459), dar metodele de organizare a accesului și tehnologiile utilizate în același timp sunt utilizate în alte servere proxy. Deci, pașii descriși aici sunt, în general, potriviți pentru alte soluții software (de exemplu, Kerio Winroute Firewall sau alte proxy), cu diferențe minore în detaliile de implementare ale interfeței de configurare.

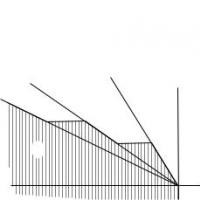

Voi descrie setul de sarcini dinaintea mea: există o rețea de 20 de mașini, există un modem ADSL în aceeași subrețea (alnim 512/512 kbps). Este necesar să limitați viteza maximă a utilizatorilor și să urmăriți traficul. Sarcina este ușor complicată de faptul că accesul la setările modemului este închis de către furnizor (accesul este posibil doar prin terminal, dar furnizorul are parola). Pagina de statistici de pe site-ul furnizorului nu este disponibilă (Nu întrebați de ce, există un singur răspuns - compania are o astfel de relație cu furnizorul).

Instalăm poarta utilizatorului și o activăm. Pentru a organiza accesul la rețea, vom folosi NAT ( Traducere adresă de rețea- "traducere adresă de rețea"). Pentru ca tehnologia să funcționeze, este necesar să aveți două plăci de rețea pe mașină unde vom instala serverul UserGate (serviciu) (Este posibil să puteți face NAT să funcționeze pe o singură placă de rețea atribuindu-i două adrese IP în subrețele diferite ).

Asa de, etapa inițială de configurare - configurația driverului NAT(driver de la UserGate, instalat în timpul instalării principale a serviciului). S.U.A. necesită două interfețe de rețea(citiți plăcile de rețea) pe hardware-ul serverului ( pentru mine acest lucru nu a fost un decalaj, deoarece Am implementat UserGate pe o mașină virtuală. Și acolo puteți face „multe” plăci de rețea).

În mod ideal, să modemul în sine este conectat la o singură placă de rețea, A la al doilea - întreaga rețea de la care vor accesa internetul. În cazul meu, modemul este instalat în diferite camere cu un server (mașină fizică) și sunt prea leneș pentru a muta echipamentul (iar în viitorul apropiat se organizează camera serverului). Am conectat ambele adaptoare de rețea la aceeași rețea (fizic), dar le-am configurat pe subrețele diferite. Din moment ce nu am putut modifica setările modemului (accesul a fost refuzat de furnizor), a trebuit să transfer toate computerele către o altă subrețea (din fericire, acest lucru se face pur și simplu prin intermediul DHCP).

Placa de rețea conectată la modem ( internetul) configurăm ca înainte (conform datelor de la furnizor).

- Desemnăm adresa IP statică(în cazul meu este 192.168.0.5);

- Masca de subrețea 255.255.255.0 - Nu am modificat-o, dar poate fi configurată în așa fel încât să existe doar două dispozitive în subrețea serverului proxy și a modemului;

- Gateway - adresa modemului 192.168.0.1

- Adresele serverului DNS ale furnizorului ( principal și suplimentar necesar).

A doua placă de rețea conectat la rețeaua internă ( intranet), configurat după cum urmează:

- Static Adresa IP, dar pe o altă subrețea(Am 192.168.1.5);

- Mascați în funcție de setările de rețea (am 255.255.255.0);

- Gateway nu indicați.

- În câmpul adresă server DNS introduceți adresa serverului DNS al întreprinderii(dacă există, dacă nu, lăsați-l necompletat).

Notă: asigurați-vă că utilizarea componentei NAT de la UserGate este verificată în setările interfeței de rețea.

După configurarea interfețelor de rețea lansați serviciul UserGate în sine(nu uitați să îl configurați pentru a funcționa ca un serviciu pentru a porni automat cu drepturile de sistem) și accesați consola de administrare(poți local, dar poți și de la distanță). Mergem la „Reguli de rețea” și selectăm „ Expertul de configurare NAT", Va trebui să indicați intranetul dvs. ( intranet) și Internetul ( Internet) adaptoare. Intranet - un adaptor conectat la rețeaua internă. Expertul va configura driverul NAT.

După care trebuie să înțeleg regulile NAT, pentru care mergem la „Setări rețea” - „NAT”. Fiecare regulă are mai multe câmpuri și o stare (activă și inactivă). Esența câmpurilor este simplă:

- Nume - numele regulii, Vă recomand să oferiți ceva semnificativ(nu este nevoie să scrieți adrese și porturi în acest câmp, aceste informații vor fi disponibile oricum în lista de reguli);

- Interfața receptorului este a ta interfață intranet(în cazul meu 192.168.1.5);

- Interfața expeditorului este a ta interfață internet(pe aceeași subrețea cu modemul, în cazul meu 192.168.0.5);

- Port- indicați la ce vas se aplică această regulă ( de exemplu, pentru un port 80 de browser (HTTP) și pentru primirea unui port 110 de e-mail). Gama de porturi poate fi specificată dacă nu doriți să vă deranjați, dar nu este recomandat să faceți acest lucru pentru întreaga gamă de porturi.

- Protocol - alegeți una dintre opțiuni din meniul derulant: TCP(obișnuit), UPD sau ICMP(de exemplu, pentru comenzile ping sau tracert).

Inițial, lista de reguli conține deja cele mai utilizate reguli necesare pentru funcționarea poștei și a diferitelor programe. Dar am completat lista standard cu propriile mele reguli: pentru lucrul cu cereri DNS (fără a utiliza opțiunea de redirecționare în UserGate), pentru lucrul cu conexiuni SSL sigure, pentru lucrul cu un client torrent, pentru lucrul cu Radmin și așa mai departe. Iată capturi de ecran ale listei mele de reguli. Lista este încă mică - dar în timp se extinde (odată cu apariția nevoii de a lucra la un nou port).

Următorul pas este configurarea utilizatorilor. În cazul meu, am ales autorizare după adresa IP și adresa MAC... Există opțiuni de autorizare numai în funcție de adresele IP și de acreditările Active Directory. De asemenea, puteți utiliza autorizarea HTTP (de fiecare dată când utilizatorii introduc prima dată parola prin browser). Creăm utilizatori și grupuri de utilizatoriși atribuiți-le regulile NAT utilizate(Trebuie să oferim utilizatorului acces Internet la browser - activăm regula HTTP cu portul 80 pentru el, trebuie să oferim ICQ - regula ICQ cu 5190).

Acesta din urmă, în etapa de implementare, l-am configurat pe utilizator să lucreze printr-un proxy. Pentru aceasta am folosit serviciul DHCP. Următoarele setări sunt transferate către computerele client:

- Adresa IP este dinamică de la DHCP în intervalul subrețelei intranet (în cazul meu, intervalul este 192.168.1.30 -192.168.1.200. Pentru mașinile necesare, am configurat o rezervare de adresă IP).

- Mască de subrețea (255.255.255.0)

- Gateway - adresa aparatului cu UserGate în rețeaua locală (adresa Intranet - 192.168.1.5)

- Serverele DNS - transfer 3 adrese. Prima este adresa serverului DNS al companiei, a doua și a treia sunt adresele DNS ale furnizorului. (Redirecționarea către DNS-ul furnizorului este configurată pe DNS-ul întreprinderii, deci în cazul unei „căderi” a DNS-ului local, numele Internetului vor fi rezolvate pe DNS-ul furnizorului).

Pe aceasta configurare de bază completă... Stânga verificați operabilitatea, pentru aceasta pe mașina client de care aveți nevoie (după ce ați primit setările de la DHCP sau introducându-le manual, în conformitate cu recomandările de mai sus) lansați un browser și deschideți orice pagină din rețea... Dacă ceva nu funcționează, verificați din nou situația:

- Setările adaptorului de rețea ale clientului sunt corecte? (aparatul cu serverul poxy răspunde?)

- Utilizatorul / computerul s-a conectat la serverul proxy? (consultați metodele de autorizare UserGate)

- Utilizatorul / grupul are regulile NAT necesare pentru a funcționa? (pentru ca browserul să funcționeze, aveți nevoie de cel puțin o regulă HTTP pentru TCP pe portul 80).

- Limitele de trafic pentru utilizatori sau grup nu au expirat? (Nu am introdus asta în mine).

Acum puteți monitoriza utilizatorii conectați și regulile NAT pe care le utilizează în elementul de monitorizare al consolei de gestionare a serverului proxy.

Setările proxy suplimentare sunt deja în reglare, la cerințe specifice. Primul lucru pe care l-am făcut a fost să activez limitarea lățimii de bandă în proprietățile utilizatorului (ulterior puteți implementa un sistem de reguli pentru limitarea ratei) și a activat servicii UserGate suplimentare - servere proxy (HTTP pe portul 8080, SOCKS5 pe portul 1080). Activarea serviciilor proxy vă permite să utilizați cache-ul cererii. Dar este necesar să efectuați o configurație suplimentară a clienților pentru a lucra cu un server proxy.

Întrebări rămase? Vă sugerez să-i întrebați chiar aici.

________________________________________

Cel mai bun blocator de anunțuri Cum se elimină anunțurile din browser?

Cel mai bun blocator de anunțuri Cum se elimină anunțurile din browser? Cum să vă conectați la internet nelimitat de la Beeline Unlimited Internet Beeline pentru un computer

Cum să vă conectați la internet nelimitat de la Beeline Unlimited Internet Beeline pentru un computer Formatarea paragrafelor și regiunilor

Formatarea paragrafelor și regiunilor Descrierea producției folosind setul de tehnologie

Descrierea producției folosind setul de tehnologie Conceptul de sistem de producție și procesul de producție

Conceptul de sistem de producție și procesul de producție Acces la Internet folosind UserGate

Acces la Internet folosind UserGate 8 distribuție uniformă a canalelor

8 distribuție uniformă a canalelor